知名网络安全公司 Oversecured 发现了安卓操作系统和谷歌 Pixel 设备中的七个漏洞。其中两个漏洞特别危及谷歌 Pixel 用户,其余五个漏洞则对所有安卓设备构成威胁,无论其制造商是谁。

对于谷歌 Pixel 用户,报告强调了允许未经授权的应用程序访问地理位置数据和绕过 VPN 保护的漏洞。前者被识别为CVE-2024-0017,它利用了安卓相机应用程序中不当的地理位置权限,使攻击者能够从用户照片中提取位置元数据。报告称,相机应用程序的 LegacyLocationProvider 处理程序在特定条件下错误地将地理位置数据传递给了无权限应用程序。

另一个漏洞(CVE-2023-21383)利用了安卓设置应用程序中未声明的权限,允许攻击者将应用程序添加到 VPN 旁路列表中。这个漏洞可能会将敏感数据流量暴露在安全的 VPN 通道之外,从而带来重大风险。

图片 过密保护

其余漏洞对所有安卓设备都构成威胁,无论其制造商是谁。主要问题包括:

- WebView 文件盗窃: WebChromeClient.FileChooserParams 中配置错误的默认设置使攻击者能够拦截文件共享意图,导致未经授权的数据访问。

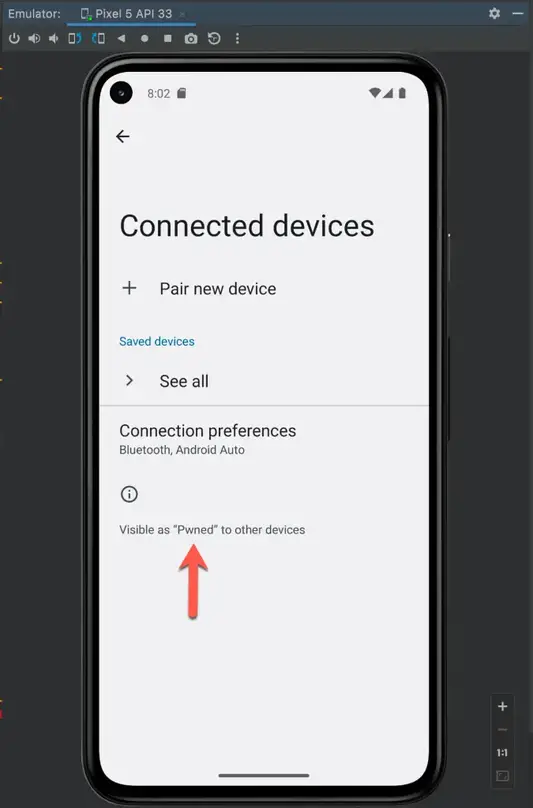

- 蓝牙漏洞利用: 蓝牙 API 中的错误权限检查 (CVE-2024-34719) 允许恶意应用程序获得蓝牙功能的系统级权限访问。

- 设备管理屏幕上的 HTML 注入: 设备管理请求屏幕中存在一个长期存在的漏洞 (CVE-2021-0600),允许攻击者在管理提示中注入恶意 HTML 元素。

- 内容提供程序安全绕过: ContentProvider.openFile() 方法绕过了内部安全检查,使攻击者能够在未经授权的情况下访问受保护的应用程序组件。

一个名为 CVE-2023-20963 的漏洞被 Temu 应用程序的开发商 Pinduoduo 应用程序在 “野外 ”利用,使攻击者能够代表 Android 系统访问任意组件。报告指出,这一漏洞在 2023 年被修补之前已经存在了近一年时间。

研究人员公布了所有这些漏洞的技术细节和概念验证利用代码。

所有已发现的漏洞都已通过修补程序得到解决,修补程序在 2023 年底至 2024 年间陆续推出。如果这些漏洞危及关键工作流程,强烈建议用户安装最新的安全更新或考虑使用替代工具。